Si eres de los que nunca lee completo, o no tiene tiempo, te adelanto que sí, si existe un riesgo, es inmenso y esa vulnerabilidad se llama Blueborne. En este punto tú decides si sigues leyendo… pero te contaré algunos puntos claves que definitivamente debemos tener en cuenta con respecto a este riesgo. ¡Así que, comencemos como si se tratara de una charla con un amigo!

Realizado por: Edison Monsalve – Cacharrero | Especialista en Sistematización y Gestión de Datos.

Mi inventario de dispositivos

Pensemos en cuantos dispositivos con bluetooth podemos tener cerca, en mi caso comenzaré por los cuatro PC cerca a mí, dos son míos, dos son de mi esposa, dos son de mesa y otros dos son portátiles, más dos que tenemos asignados en el trabajo. Además, tenemos tres celulares, uno asignado en el trabajo, dos impresoras cercanas, un reloj inteligente y una manilla que cuenta pasos, tres parlantes, tres audífonos, dos tablet, dos consolas de videojuegos – una muy vieja-, dos teclados y un mouse con bluetooth, una cámara fotográfica digital, un TV, un gadget para «poner inteligente al tv», una grabadora (sí, aún existen con bluetooth) y dos cámaras de vigilancia y, finalmente, dos equipos de audio que vienen en el automóvil, más dos cámaras, una frontal y una de retroceso que viene en el carro.

Seguro que se me queda algún dispositivo por ahí que no recuerdo dentro de mi grupo cercano y es posible que usted posea algunos de estos o incluso más, el caso es que suelo usar bastante tecnología, pero no vivo con mis hijos, pues si tuviera que contar también los dispositivos de ellos la lista sería más larga. Ah y no, no tengo refrigerador con bluetooth, pero es posible que usted si tenga algún artilugio de los que hoy en día vienen con bluetooth.

La actualización

De los dispositivos nombrados anteriormente piense un segundo en lo siguiente ¿cuántos de estos se han actualizado recientemente? Posiblemente los computadores y celulares sean los que se le vienen a la cabeza, teniendo en cuenta que la gente odia que su PC se actualice. Ahora amigo mío, ¿ya se dio cuenta de cuántos de estos dispositivos estarían «desactualizados»? Probablemente me diga que no es necesario o que no tiene opciones para ello o peor aún, que su fabricante jamás creó un software de actualización o simplemente usted ni sabía, o no le importaba. El punto es que la mayoría de los dispositivos que nombré, no estarían «al día».

Sobre el sistema operativo

¿Ya comenzamos a dimensionar el problema? – pues bien, un amigo, comúnmente me diría: ah pero, yo tengo Mac, así que no hay rollo esos son seguros y otro más diría: Claro, esa vulnerabilidad no funcionará en equipos viejos o será exclusiva en los últimos equipos – pues uno siempre quiere «salirse del paseo».

La mala noticia es la siguiente: Blueborne afecta a Android, Linux, Windows, IOS, Tizen (para smartwatch) y la mayoría de versiones tipo Web OS o sistemas operativos creados para televisores, tablets y hasta consolas de videojuegos, dicho de otra manera para ser más claro – no importa el sistema operativo de tu dispositivo, pues es una vulnerabilidad que afecta al hardware directamente.

¿Cómo infectarse?

Luego suele venir otro comentario como: uh, pero eso debe venir mínimo en un correo o con un link que uno de clic en internet o algo así – No, es posible explotar la vulnerabilidad sin ningún tipo de intervención por parte del usuario, es decir, sin hacer nada, no tenemos «que hacer algo mal» porque ya se es vulnerable.

Y posiblemente recordemos que cada vez que hemos querido emparejar los audífonos u otros dispositivos, no es tan fácil, así que seguimos dudando y nos rematan así: “Pero al menos hay que emparejar con otro dispositivo vulnerable” y nuevamente la respuesta es no, no hay necesidad de emparejar, piensa en Blueborne como en la gripa misma, se transmite por el aire, por las conexiones bluetooth.

– En este punto las caras comienzan a arrugarse.

El tiempo necesario para aprovechar una vulnerabilidad

Pero eso debe ser demorado, no debe ser tan fácil (en este punto buscamos la lógica a ver si nos sentimos un poco mejor). Pues bien, vamos a ver un video donde se muestra la toma a control remoto de un celular, luego toman una foto y posteriormente, la transmiten al atacante, el video, con comerciales y todo dura casi dos minutos y este es el más demorado, pues en Windows o Linux es en menos tiempo.

Puedes verlo, no espero que entiendas los comandos que pone el hacker, no es necesario, lo importante es entender que en ese tiempo, se toma control del móvil, toman la foto y la transmiten, algo escalofriante.

Deberíamos entender que hay más riesgos asociados que simplemente tomar una foto, podríamos relativamente hasta «recibir las entradas por teclado», hacer o escuchar llamadas, subir el volumen de un auricular, cambiar la ruta en el mapa de la tablet de tu automóvil y hasta quemar tu sándwich favorito si es que lo haces con ese dispositivo «inteligente».

Y uno infectado, infecta a otros vulnerables…

Ahora, sigamos analizando ese panorama, esta vulnerabilidad permite incluso que una vez que un dispositivo esté infectado, infecte a otros sin que los usuarios se den cuenta – recuerdas, como la gripa, pero sin síntomas – y el problema puede verse aumentado, digamos que como yo, almorzamos con compañeros de trabajo o en centros comerciales, pues bien, cualquiera de ellos podría tener un dispositivo infectado sin saberlo y estar contagiando a otros dispositivos – aquí retiero que no hablo sólo de PC, ya dijimos que incluso hasta vehículos de transporte y por supuesto, entre menos celulares tengan entrada de audífonos, más común será que tengan audífonos inalámbricos.

¿En qué consiste el ataque inicial?

Resumiendo rápidamente, el ataque posible contiene tres etapas:

• Encontrar conexiones bluetooth activas, incluso si están en modo protegido.

• Obtener la dirección MAC del dispositivo, así se sabe qué sistema operativo tiene el dispositivo – Todos los dispositivos tienen una MAC address-.

• Aprovechar la vulnerabilidad y si tiene éxito, se tendrá acceso al dispositivo.

Si somos más específicos, realmente no se trata de una vulnerabilidad, se trata de nueve vulnerabilidades producto de este «problema», cuatro de ellas son consideradas de nivel críticas, además Blueborne no será el único problema de seguridad, así como cuando se descubrió el de USB, los investigadores seguirán encontrando y por ende «parcheando» para solucionar cuanto se pueda solucionar. Aquí es donde el problema es grave ¿qué pasa con los dispositivos que no se actualicen? pues eso, seguirán siendo vulnerables siempre ¿Ya hablamos de los parlantes, relojes, impresoras, tv, dvd, etc., que nunca se actualizaron?

Para tener un poco más de conciencia, los dispositivos bluetooth suelen buscar la facilidad al momento de «emparejarse» o asociarse con otros dispositivos, no de repelar conexiones, dicho de otra manera, el aspecto de seguridad siempre fue menor, pues lo que se buscaba era que se lograran conectar casi con todos los dispositivos visibles.

¿Qué tanto daño se puede hacer?

De acuerdo a las capacidades del dispositivo, así será el riesgo para un usuario común, en un parlante pues se podrá jugar con el volumen y si no es un parlante inteligente como Google Home, pues poco más se podrá hacer, pero si funciona como asistente, podríamos filtrar y escuchar las conversaciones en el hogar, de la misma manera si hablamos de un celular, pues tendríamos acceso a claves, llamadas, contactos, etc.

Lo anterior implica que el mayor riesgo serán computadores, móviles y asistentes digitales en primera medida, pero si hablamos de riesgo físico estarían los computadores de los automóviles.

Hay un punto importante, ¿si un «dispositivo menor» resulta afectado, podría afectar de manera más grave a un «dispositivo mayor»? Sí, podrías terminar creando una granja de dispositivos infectados a partir de un simple parlante, pero a hoy, lograr esto si podría ser parte de una película de ficción, pues es altísimamente improbable lograrlo y lo más seguro es que la información obtenida no valga la pena.

Para resumir…

De acuerdo con la empresa de seguridad Armis, BlueBorne «es un vector de ataque mediante el cual los hackers pueden aprovechar las conexiones Bluetooth para penetrar y tomar el control completo de los dispositivos específicos. BlueBorne afecta a las computadoras ordinarias, a los teléfonos móviles y al ámbito en expansión de los dispositivos IoT.»

• Es incontable la cantidad de dispositivos que usan bluetooth, están en casi todo y millones de ellos no se actualizan o el fabricante no lanzó actualización o por otra parte, el usuario no tiene ni idea sobre como actualizarlos. Entonces si, la inmensa mayoría es vulnerable.

• No es sólo una vulnerabilidad, se habla de nueve, cuatro de ellas críticas.

• De acuerdo con el sistema operativo, se pueden aprovechar estas vulnerabilidades, así que, no importa el sistema operativo, no se trata de un grupo específico.

• De acuerdo con las capacidades del dispositivo, así mismo serán los riesgos.

Y antes de que agarres la antorcha y logres congregar al pueblo para devolverte a la edad de piedra, veamos los puntos facto, porque no todo es malo, de entrada, esta vulnerabilidad se encontró hace un año, en septiembre de 2017, es decir, un año después ya tenemos un panorama más claro y, por supuesto, actualizaciones, sin embargo, seguirán apareciendo vulnerabilidades.

Las primeras vulnerabilidades en bluetooth fueron descubiertas en 2007 y solucionadas meses después, pero las nueve de blueborne siguen siendo vigentes en equipos no actualizados.

Es bluetooth, ¿has tratado de alejarte más de 5 mts del parlante mientras escuchas música? aunque se dice que el alcance es de 10 mts, la cercanía para conectar dos dispositivos es una realidad, es decir, no te podrán infectar si no están cerca a tí – sólo no olvides que en un centro comercial, en una plaza de comidas, la mesa siguiente está a menos de 2 mts tuyo, por otro lado, la infección de un auto en movimiento es mucho más difícil a nivel de logística, pero si estando quieto mantiene el bluetooth activo, pues es otro cantar.

La mayoría de PC, móviles y asistentes digitales (que son los considerados más peligrosos porque tienen más accesos y funciones) mantienen actualizándose constantemente, así que a estas alturas probablemente ya hay soluciones para esto, es decir, “A actualizar mis amigos”.

¿Y si no prendo el bluetooth, estoy vulnerable? ¡Exacto!, porque necesita el bluetooth activo, así que si no lo enciendes, no hay vulnerabilidad y de paso ahorras mucha batería.

¿Los dispositivos que no se actualicen estarán vulnerables? si, así que no deberían tener bluetooth activado todo el tiempo.

¿Qué otras acciones podría tomar?

Si deseas conocer más acerca de la vulnerabilidad, revisa los videos de la empresa Armis, Blueborne demonstration y su canal en Youtube: https://www.youtube.com/channel/UCOA7EJ3QIE9b7J3WDTO2iFw

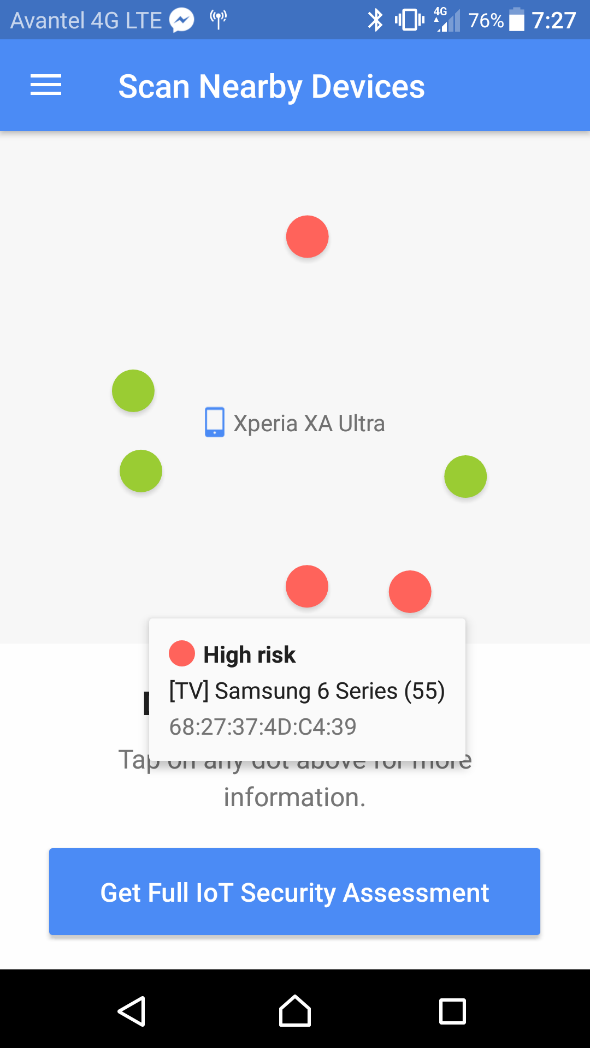

Puedes probar si tu móvil es vulnerable, así como los equipos cercanos, con esta app para tu dispositivo móvil: https://play.google.com/store/apps/details?id=com.armis.blueborne_detector&rdid=com.armis.blueborne_detector

Sobra decir que si estamos en verde ya no somos vulnerables, amarillo es una alerta y, en el caso del color rojo -como el de el ejemplo- pues nuestro TV debería actualizarse o simplemente no tener el bluetooth todo el tiempo activado.

Así que, volvamos a la pregunta que dió inicio a esta publicación ¿Existe riesgo alguno si tengo activo mi bluetooth todo el tiempo? – definitivamente si, en especial si no actualizas tu equipo o si tu equipo no ha recibido actualizaciones por parte del fabricante, desactívalo y ahorra bateria y recuerda que bluetooth está presente en decenas de tipos de dispositivos, no sólo PC y móviles, y listo.

Artículos

destacados

Podcast: La nueva brecha digital: conectados, pero no competitivos.

¿De qué nos sirve tener acceso a Internet si no sabemos aprovechar las oportunidades que nos abre? Paula Álvarez, Directora de ICDL Colombia, conversa con Adriana Molano, Directora de contenidos de Colombia Digital, sobre los retos de los colombianos en temas de...

Protege tu celular de los ataques cibernéticos con estas 5 apps gratuitas

Para los que saben que la información de todos está en riesgo. Por estos días el tema de la seguridad digital ha cobrado gran importancia en el panorama mundial, debido al reciente ataque informático que comprometió más de 300.000 computadores en varios lugares del...

Trámites que un ciudadano digital puede hacer por Internet

La posibilidad de tener una vida más eficiente en las relaciones con entidades públicas y privadas. Una de las grandes ventajas de ser Ciudadano Digital es saber aprovechar el acceso a servicios en línea que ahora las instituciones públicas ofrecen, logrando hacer...